Утилита Nmap, примеры использования

Всем известны случаи, когда требуется просканировать сеть на предмет наличия живых хостов в том или ином диапазоне IP, или же просто осуществить проверку на открытые/закрытые порты. Всё это поможет вам сделать небольшая, но очень удобная утилита Nmap (кстати, специально для виндусят имеется оболочка Zenmap).

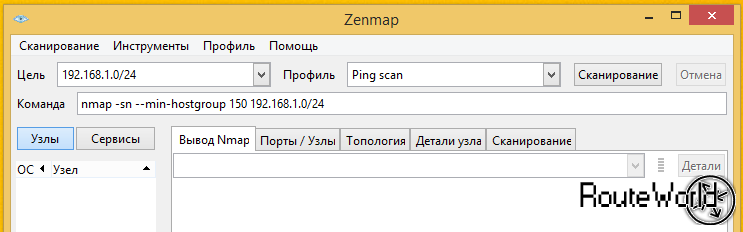

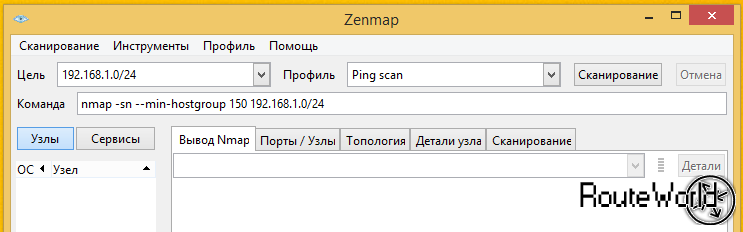

Скачивается приложение с официального сайта Nmap.org. Устанавливаем его и запускаем:

В поле Команда достаточно прописать нужную и вуаля, утилита выполнит сканирование по заданным параметрам.

1. Сканирование одного IP.

Сканировать отдельный IP

Сканировать хост по доменному имени

Повысить глубину детализации результатов сканирования:

2. Сканирование диапазонов IP.

Несколько отдельных IP

С указанием подсети

Диапазон

3. Ищем активные хосты в сети.

4. Сканируем список хостов из файла.

Формат файла при этом будет следующий:

5. Исключаем некоторые хосты из списка сканирования.

Явным образом указываем исключения

Берем список исключений из файла

6. Сканирование конкретных портов.

Один выбранный порт

Несколько портов

Диапазон портов

Все порты

Сканировать самые распространенные порты

7. Проверка поддерживаемых IP-протоколов.

Проверяем, поддерживает ли хост протоколы TCP, UDP, ICMP и пр.

8. Сканирование TCP/UDP-портов.

Проверка всех TCP-портов.

Определенные TCP-порты

Все UDP-порты

Определенные UDP-порты

Объединяем сканирование разных портов

9. Быстрое сканирование.

В этом случае сканируется меньшее количество портов, нежели при обычном сканировании.

10. Показать причину состояния указанного порта.

Указать причину, почему nmap видит порт в текущем состоянии

11. Показать только открытые порты.

12. Определяем ОС хоста.

13. Определяем версию сервисов.

14. Проверка на наличие фаервола или другого пакетного фильтра.

15. Подмена MAC-адреса

На конкретный

На случайный

16. Сканирование фаервола на наличие уязвимостей.

TCP Null сканирование

При этом не устанавливаются никакие биты (Флагов в TCP заголовоке 0).

TCP Fin сканирование

Устанавливается только TCP FIN бит.

TCP Xmas сканирование

Устанавливаются FIN, PSH и URG флаги (пакет светится как новогодняя елка).

17. Скрытое сканирование.

TCP SYN сканирование:

Известное как сканированием с использованием полуоткрытых соединений, так как не отрывает полных TCP соединений.

18. Отключение обнаружения хостов, функция No Ping.

Не пинговать хосты перед сканированием:

19. Отключение использования DNS.

Указываем никогда не производить обратное преобразование DNS имен для каждого обнаруженного активного IP адреса:

20. Сохраняем в файл результаты выполненного сканирования.

Вот так в текстовой файл:

А так в XML-документ:

Скачивается приложение с официального сайта Nmap.org. Устанавливаем его и запускаем:

В поле Команда достаточно прописать нужную и вуаля, утилита выполнит сканирование по заданным параметрам.

1. Сканирование одного IP.

Сканировать отдельный IP

nmap 192.168.1.1Сканировать хост по доменному имени

nmap server.shellhacks.comПовысить глубину детализации результатов сканирования:

nmap -v server.shellhacks.com

nmap -vv server.shellhacks.com2. Сканирование диапазонов IP.

Несколько отдельных IP

nmap 192.168.1.1 192.168.1.2 192.168.1.3

namp 192.168.1.1,2,3С указанием подсети

nmap 192.168.1.0/24

nmap 192.168.1.*Диапазон

nmap 192.168.1.0-2003. Ищем активные хосты в сети.

nmap -sn 192.168.1.0/244. Сканируем список хостов из файла.

nmap -iL input.txtФормат файла при этом будет следующий:

# Записи могут быть представлены в любом из форматов, с которыми работает

# Nmap из командной строки (IP адреса, имена хостов, CIDR, IPv6, или октетные

# диапазоны). Записи должны разделятся одним или более пробелами, табуляциями

# или переходами на новую строку.

$ cat input.txt

server.shellhacks.com

192.168.1.0/24

192.168.2.1,2,3

192.168.3.0-2005. Исключаем некоторые хосты из списка сканирования.

Явным образом указываем исключения

nmap 192.168.1.0/24 --exclude 192.168.1.1

nmap 192.168.1.0/24 --exclude 192.168.1.1 192.168.1.5

nmap 192.168.1.0/24 --exclude 192.168.1.1,2,3Берем список исключений из файла

nmap 192.168.1.0/24 --excludefile exclude.txt6. Сканирование конкретных портов.

Один выбранный порт

nmap -p 80 192.168.1.1Несколько портов

nmap -p 80,443 192.168.1.1Диапазон портов

nmap -p 80-1000 192.168.1.1Все порты

nmap -p "*" 192.168.1.1Сканировать самые распространенные порты

nmap --top-ports 5 192.168.1.1

nmap --top-ports 10 192.168.1.17. Проверка поддерживаемых IP-протоколов.

Проверяем, поддерживает ли хост протоколы TCP, UDP, ICMP и пр.

nmap -sO 192.168.1.18. Сканирование TCP/UDP-портов.

Проверка всех TCP-портов.

nmap -sT 192.168.1.1Определенные TCP-порты

nmap -p T:80 192.168.1.1Все UDP-порты

nmap -sU 192.168.1.1Определенные UDP-порты

nmap -p U:53 192.168.1.1nmap -sU -p U:3478 192.168.1.1Объединяем сканирование разных портов

nmap -p U:53,79,113,T:21-25,80,443,8080 192.168.1.19. Быстрое сканирование.

nmap -F 192.168.1.1В этом случае сканируется меньшее количество портов, нежели при обычном сканировании.

10. Показать причину состояния указанного порта.

Указать причину, почему nmap видит порт в текущем состоянии

nmap --reason 192.168.1.111. Показать только открытые порты.

nmap --open 192.168.1.112. Определяем ОС хоста.

nmap -O 192.168.1.113. Определяем версию сервисов.

nmap -sV 192.168.1.114. Проверка на наличие фаервола или другого пакетного фильтра.

nmap -sA 192.168.1.115. Подмена MAC-адреса

На конкретный

nmap --spoof-mac 00:11:22:33:44:55 192.168.1.1На случайный

nmap --spoof-mac 0 192.168.1.116. Сканирование фаервола на наличие уязвимостей.

TCP Null сканирование

nmap -sN 192.168.1.1При этом не устанавливаются никакие биты (Флагов в TCP заголовоке 0).

TCP Fin сканирование

nmap -sF 192.168.1.1Устанавливается только TCP FIN бит.

TCP Xmas сканирование

nmap -sX 192.168.1.1Устанавливаются FIN, PSH и URG флаги (пакет светится как новогодняя елка).

17. Скрытое сканирование.

TCP SYN сканирование:

nmap -sS 192.168.0.1Известное как сканированием с использованием полуоткрытых соединений, так как не отрывает полных TCP соединений.

18. Отключение обнаружения хостов, функция No Ping.

Не пинговать хосты перед сканированием:

nmap -Pn 192.168.1.119. Отключение использования DNS.

Указываем никогда не производить обратное преобразование DNS имен для каждого обнаруженного активного IP адреса:

nmap -n 192.168.1.120. Сохраняем в файл результаты выполненного сканирования.

Вот так в текстовой файл:

nmap 192.168.1.1 > output.txt

nmap -oN output.txt 192.168.1.1А так в XML-документ:

nmap -oX output.xml 192.168.1.1

Комментариев 1