Поднимаем туннель посредством EoIP на Mikrotik

Итак, давайте приступим сразу к самому интересному - к настройке. Она не такая захватывающая как у L2TP, но тем не менее. Первым делом разберемся со входными данными.

У нас имеются два удаленных роутера:

1. WAN: 172.0.0.1/30; LAN: 192.168.30.0/24;

2. WAN: 172.0.0.2/30; LAN: 192.168.31.0/24;

В примере мы используем узкий приватный диапазон, но в качестве IP на внешних интерфейсах могут выступать и публичные адреса. Причем это куда более частый вариант.

Обычно в примерах настройки я всё делаю через Winbox, но тут настройка настолько короткая, что мне лень делать скрины.

1. Настраиваем первый маршрутизатор.

Для начала создадим непосредственно сам интерфейс:

name - название нового интерфейса. Лучше называть как-то очевидно, чтобы упростить возможность вашей идентификации;

keepalive - время жизни туннеля между подтверждениями его рабочего состояния. Если не указать этот параметр, то будет трудно дебажить проблемы, т.к. даже при отключенном интерфейсе на удаленной стороне ваш будет показывать, что у него всё окей. В примере мы ставим 10 попыток с интервалами в 10 секунд, т.е. интерфейс перейдет в неактивное состояние спустя 100 секунд, не дождавшись ответа у второй стороны. И поднимется сразу при получении подтверждения с противоположного конца;

local-addres - адрес на нашем внешнем интерфейсе, указывать нужно обязательно в случае настроек IPSec, т.к. в противном случае шифрование не взлетит. Более того, пакеты с source address не соответствующим указанному на другом конце просто завернут;

remote-address - адрес на внешнем интерфейсе удаленной машины;

allow-fast-path - говорим "нет" в случае использования IPSec-шифрования;

tunnel id - думаю, шестое чувство вам подсказывает, что айди должен быть одинаковым на интерфейсах с обоих концов?

ipsec-secret - собственно в этом месте мы его и указываем.

Объединяем мостом наш новоиспеченный EoIP-интерфейс и LAN-интерфейс (скорее всего это будет master-порт):

2. Настраиваем второй маршрутизатор.

С вашего позволения, не буду расписывать, что здесь и почему. Думаю, всё вполне логично.

На этом в общем-то всё. Так как это L2-канал, то в чистом виде не требуется никаких дополнительных настроек маршрутизации.

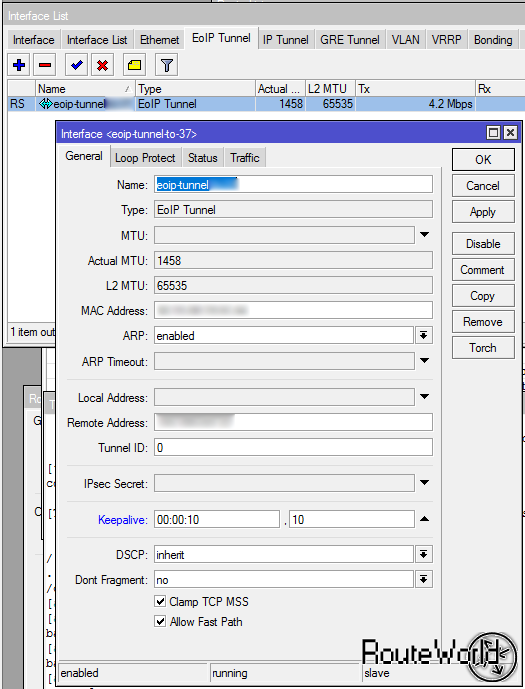

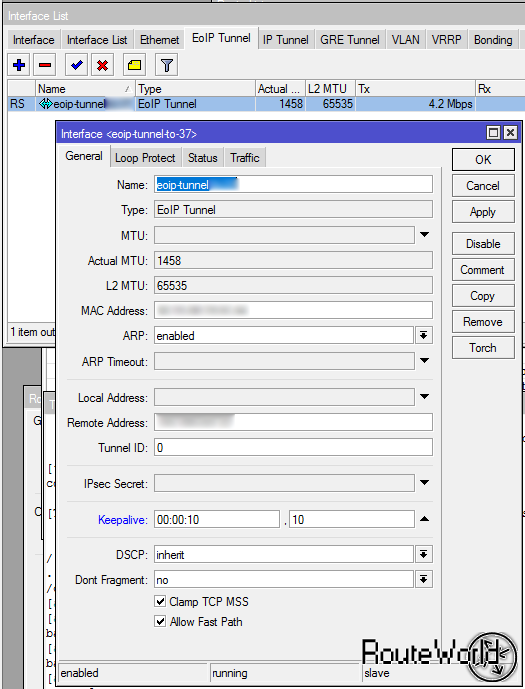

Так выглядит туннель здорового человека:

В списке интерфейсов красуется буква R, а в окне внизу - running.

Тоже самое можно увидеть по команде /interface eoip print

У нас имеются два удаленных роутера:

1. WAN: 172.0.0.1/30; LAN: 192.168.30.0/24;

2. WAN: 172.0.0.2/30; LAN: 192.168.31.0/24;

В примере мы используем узкий приватный диапазон, но в качестве IP на внешних интерфейсах могут выступать и публичные адреса. Причем это куда более частый вариант.

Обычно в примерах настройки я всё делаю через Winbox, но тут настройка настолько короткая, что мне лень делать скрины.

1. Настраиваем первый маршрутизатор.

Для начала создадим непосредственно сам интерфейс:

[admin@MT1] > interface eoip

[admin@MT1] /interface eoip> add name=EoIP-main keepalive=10s,10 local-addres=172.0.0.1

remote-address=172.0.0.2 allow-fast-path=no ipsec-secret=password tunnel id=17name - название нового интерфейса. Лучше называть как-то очевидно, чтобы упростить возможность вашей идентификации;

keepalive - время жизни туннеля между подтверждениями его рабочего состояния. Если не указать этот параметр, то будет трудно дебажить проблемы, т.к. даже при отключенном интерфейсе на удаленной стороне ваш будет показывать, что у него всё окей. В примере мы ставим 10 попыток с интервалами в 10 секунд, т.е. интерфейс перейдет в неактивное состояние спустя 100 секунд, не дождавшись ответа у второй стороны. И поднимется сразу при получении подтверждения с противоположного конца;

local-addres - адрес на нашем внешнем интерфейсе, указывать нужно обязательно в случае настроек IPSec, т.к. в противном случае шифрование не взлетит. Более того, пакеты с source address не соответствующим указанному на другом конце просто завернут;

remote-address - адрес на внешнем интерфейсе удаленной машины;

allow-fast-path - говорим "нет" в случае использования IPSec-шифрования;

tunnel id - думаю, шестое чувство вам подсказывает, что айди должен быть одинаковым на интерфейсах с обоих концов?

ipsec-secret - собственно в этом месте мы его и указываем.

Объединяем мостом наш новоиспеченный EoIP-интерфейс и LAN-интерфейс (скорее всего это будет master-порт):

[admin@MT1] > interface bridge

[admin@MT1] /interface bridge> add name=bridge-for-eoip

[admin@MT1] /interface bridge> port add bridge=bridge-for-eoip interface=EoIP-main

[admin@MT1] /interface bridge> port add bridge=bridge-for-eoip interface=ether2-master

2. Настраиваем второй маршрутизатор.

С вашего позволения, не буду расписывать, что здесь и почему. Думаю, всё вполне логично.

[admin@MT2] > interface eoip

[admin@MT2] /interface eoip> add name=EoIP-second keepalive=10s,10 local-addres=172.0.0.2

remote-address=172.0.0.1 allow-fast-path=no ipsec-secret=password tunnel id=17

[admin@MT2] > interface bridge

[admin@MT2] /interface bridge> add name=bridge-for-eoip

[admin@MT2] /interface bridge> port add bridge=bridge-for-eoip interface=EoIP-second

[admin@MT2] /interface bridge> port add bridge=bridge-for-eoip interface=ether2-master

На этом в общем-то всё. Так как это L2-канал, то в чистом виде не требуется никаких дополнительных настроек маршрутизации.

Так выглядит туннель здорового человека:

В списке интерфейсов красуется буква R, а в окне внизу - running.

Тоже самое можно увидеть по команде /interface eoip print