Практика настройки NAT на оборудовании Cisco.

Практика настройки NAT

Чего от нас требует реальность?

1. Сеть управления не имеет доступа в интернет вообще

2. Хосты из сети ПТО имеют доступ только к профильным сайтам, например, Linkmeup.ru

3. Милым дамам из бухгалтерии нужно вырубить окно в мир клиент-банков.

4. ФЭО не выпускать никуда, за исключением финансового директора

5. В сети Other наш компьютер и компьютер админа — им дадим полный доступ в интернет. Всем остальным можно открывать по письменному запросу.

6. Не забудем про филиалы в Питере и в Кемерово. Для простоты настроим полный доступ для эникиев из этих подсетей.

7. С серверами отдельная песня. Для них мы настроим перенаправление портов. Всё, что нам нужно:

->а. WEB-сервер должен быть доступен по 80-му порту

->б. Почтовый сервер по 25-му и 110-му

->в. Файловый сервер доступен из мира по FTP.

8. Компьютеры админа и наш должны быть доступны из Интернета по RDP. Вообще-то это неправильный путь — для удалённого подключения нужно использовать VPN-подключение и уже будучи в локальной сети использовать RDP, но это тема отдельной совсем другой статьи.

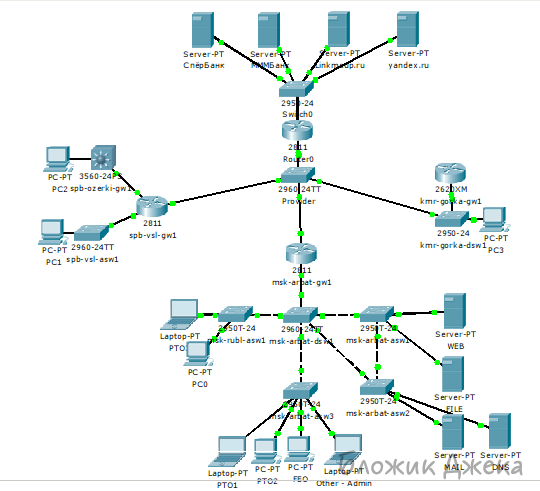

Сначала подготовим тестовую площадку:

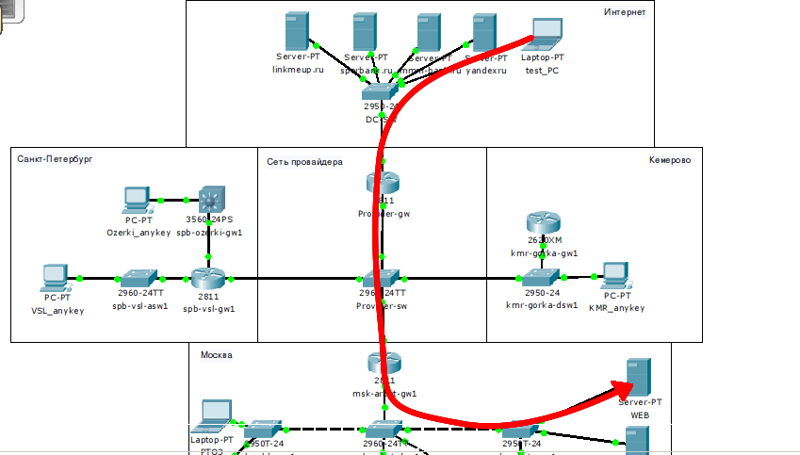

Подключение к Интернету будет организовано через существующий линк, который предоставляет провайдер.

Он уходит в сеть провайдера. Напоминаем, что всё в этом облаке — это абстрактная сеть, которая на деле может состоять из десятков маршрутизаторов и сотен коммутаторов. Но нам нужно нечто управляемое и предсказуемое, поэтому водружаем сюда ещё маршрутизатор. С одной стороны в него линк из коммутатора, с другой сервера в Интернете.

Сервера нам понадобятся следующие:

1. Два клиент-банка для бухгалтеров (sperbank.ru, mmm-bank.ru)

2. Linkmeup.ru для ПТОшников

3. яндекс (yandex.ru)

Для такого подключения мы поднимем ещё один влан на msk-arbat-gw1. Его номер, разумеется, согласуется с провайдером. Пусть это будет VLAN 6

Предположим, провайдер предоставляет нам подсеть 198.51.100.0/28. Первые два адреса используются для организации линка (198.51.100.1 и 198.51.100.2), а оставшиеся мы используем, как пул для NAT’a. Впрочем, никто совершенно нам не мешает использовать и адрес 198.51.100.2 для пула. Так и сделаем:

пул: 198.51.100.2-198.51.100.14

Для простоты предположим, что публичные сервера у нас находятся в одной подсети:

192.0.2.0/24.

Как настроить линк и адреса вы вполне уже в курсе.

Поскольку у нас только один маршрутизатор в сети провайдера, и все сети подключены непосредственно к нему, то необходимости настраивать маршрутизацию нету.

А вот наш msk-arbat-gw1 должен знать куда отправлять пакеты в Интернет, поэтому нам нужен маршрут по умолчанию:

msk-arbat-gw1(config)# ip route 0.0.0.0 0.0.0.0 198.51.100.1Теперь по порядку

Во первых настроим пул адресов

msk-arbat-gw1(config)# ip nat pool main_pool 198.51.100.2 198.51.100.14 netmask 255.255.255.240Теперь собираем ACL:

msk-arbat-gw1(config)# ip access-list extended nat-inetТеперь пройдемся по практическим задачам, перечисленным в начале статьи.

1. Сеть управления.

Логично, что не имеет выхода в интернет, поэтому пропускаем. Считайте, готово.

2. Хосты из сети ПТО.

Имеют ограниченный доступ в интернеты. Только к нужным профильным сайтам. Укажем IP, в который он резолвится.

msk-arbat-gw1(config-ext-nacl)# permit tcp 172.16.3.0 0.0.0.255 host 192.0.2.2 eq 803. Бухгалтерия.

Тут просто разрешаем доступ хостам на серваки.

msk-arbat-gw1(config-ext-nacl)# permit ip 172.16.5.0 0.0.0.255 host 192.0.2.3

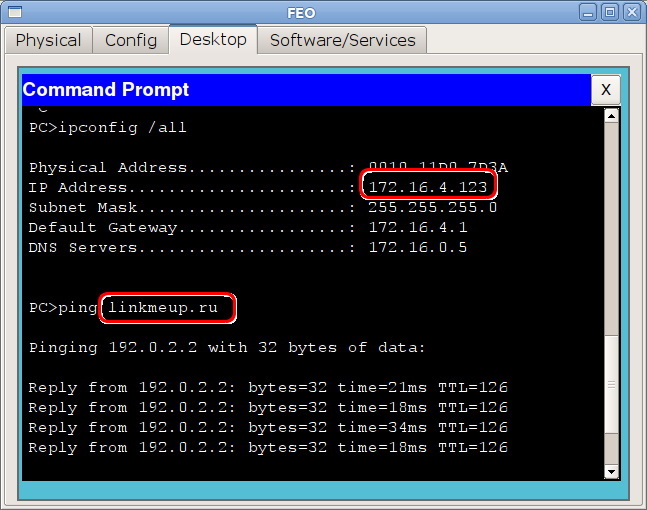

msk-arbat-gw1(config-ext-nacl)# permit ip 172.16.5.0 0.0.0.255 host 192.0.2.44. ФЭО.

Тут нас интересует только один хост - финансовый директор, назовем его так.

msk-arbat-gw1(config-ext-nacl)# permit ip host 172.16.4.123 any5. Other, компы инженера и администратора.

Полный доступ.

msk-arbat-gw1(config-ext-nacl)# permit ip host 172.16.6.61 any

msk-arbat-gw1(config-ext-nacl)# permit ip host 172.16.6.66 any6. Хосты в филиалах.

В нашей практической задаче это компьютеры в сетях Спб и Кемерово.

Для простоты примем, что все адреса наших тамошних эникеев будут вида 172.16.х.222

msk-arbat-gw1(config-ext-nacl)# permit ip host 172.16.16.222 any

msk-arbat-gw1(config-ext-nacl)# permit ip host 172.16.17.222 any

msk-arbat-gw1(config-ext-nacl)# permit ip host 172.16.24.222 anyНа данный момент итоговый ACL выглядит так:

ip access-list extended nat-inet

remark PTO

permit tcp 172.16.3.0 0.0.0.255 host 192.0.2.2 eq www

remark ACCOUNTING

permit ip 172.16.5.0 0.0.0.255 host 192.0.2.3

permit ip 172.16.5.0 0.0.0.255 host 192.0.2.4

remark FEO

permit ip host 172.16.4.123 any

remark IAM

permit ip host 172.16.6.61 any

remark ADMIN

permit ip host 172.16.6.66 any

remark SPB_VSL_ISLAND

permit ip host 172.16.16.222 any

remark SPB_OZERKI

permit ip host 172.16.17.222 any

remark KMR

permit ip host 172.16.24.222 anyСтартуем!

msk-arbat-gw1(config)# ip nat inside source list nat-inet pool main_pool overloadАх да, не забудем настроить интерфейсы.

Скажем на внешнем WAN-интерфейсе ip nat outside, а в локалку (LAN) скажем ip nat inside:

msk-arbat-gw1(config)# int fa0/0.101

msk-arbat-gw1(config-subif)# ip nat inside

msk-arbat-gw1(config)# int fa0/0.102

msk-arbat-gw1(config-subif)# ip nat inside

msk-arbat-gw1(config)# int fa0/0.103

msk-arbat-gw1(config-subif)# ip nat inside

msk-arbat-gw1(config)# int fa0/0.104

msk-arbat-gw1(config-subif)# ip nat inside

msk-arbat-gw1(config)# int fa0/1.6

msk-arbat-gw1(config-subif)# ip nat outside Теперь маршрутизатор будет знать, какому алгоритму обработки подвергать приходящие пакеты.

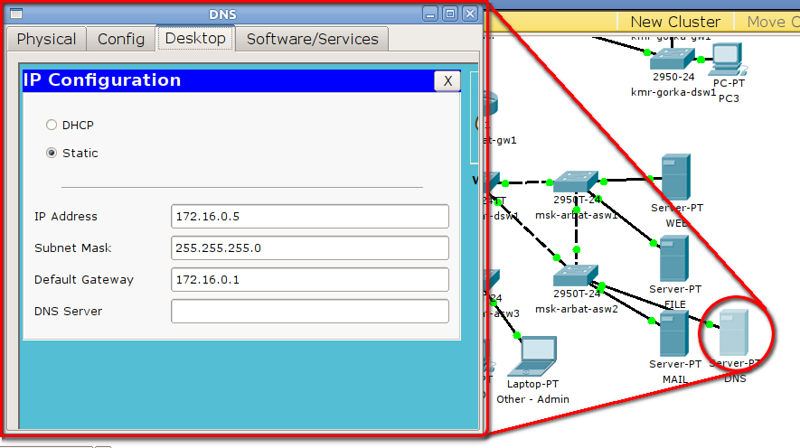

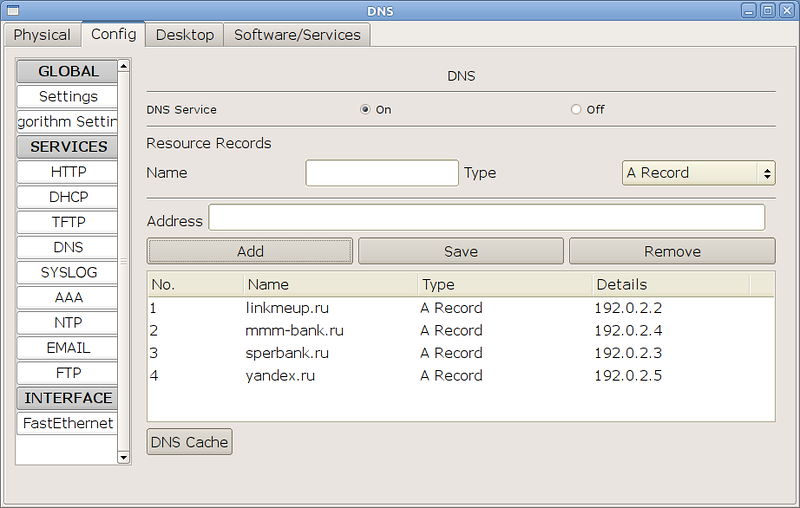

DNS

Domain Name System

Domain Name System

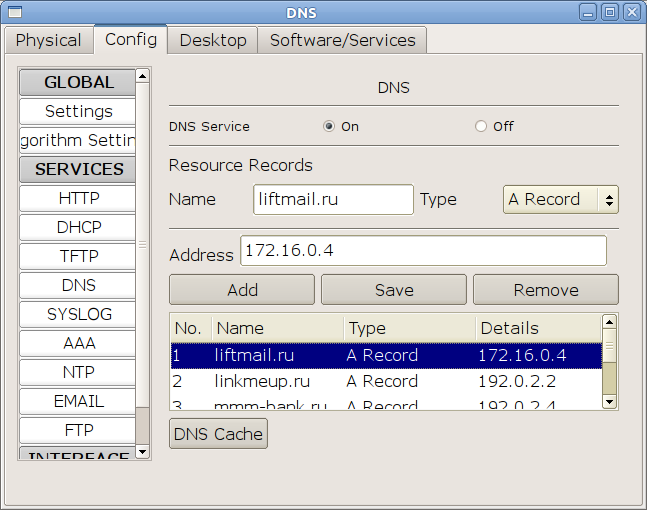

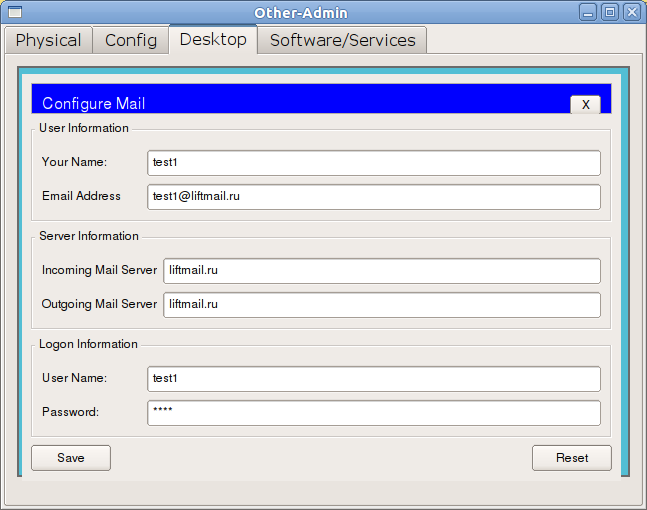

Для доступа к серверам по их доменным именам (а не только по IP) надо бы запилить в нашей уютной сеточке DNS-сервер.

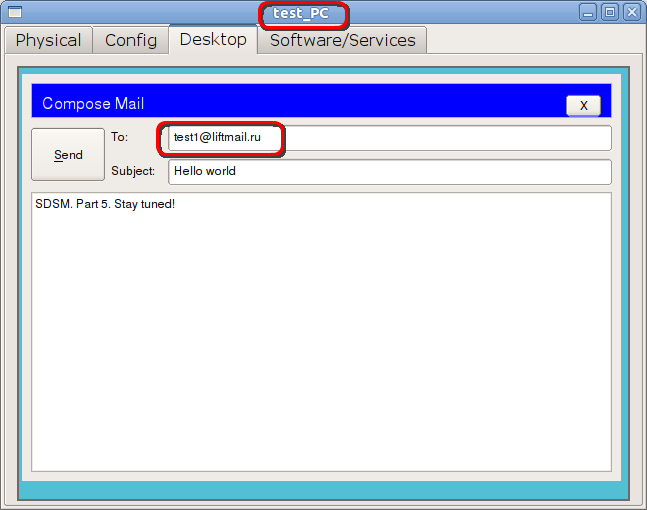

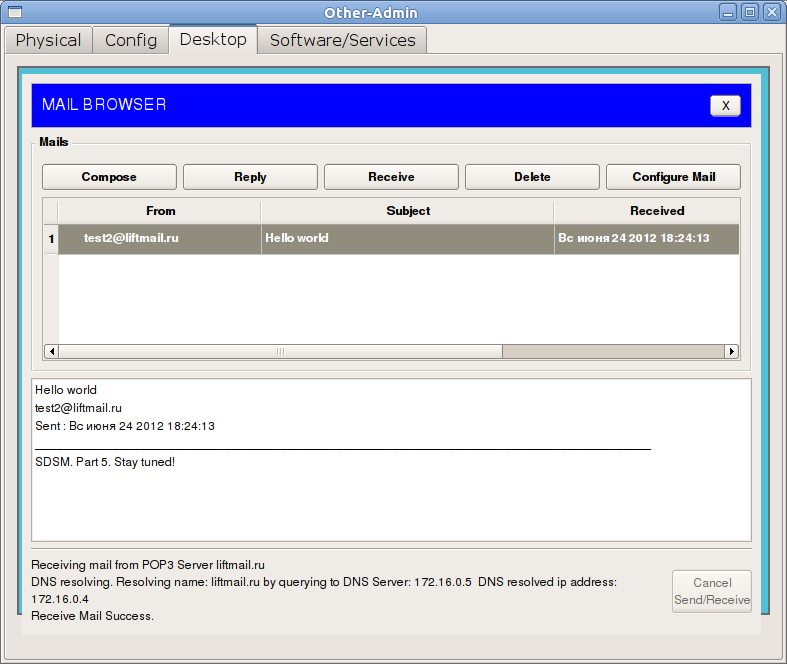

В песочнице пакет трейсара это будет выглядеть так:

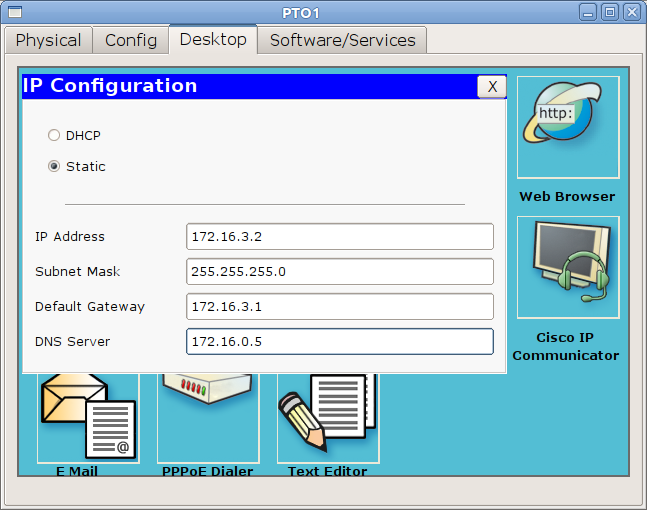

Пропишем адрес DNS на тех хостах, с которым будет осуществляться проверка.

Примечание! Да, мы вот так между делом коснулись DNS-сервера, но обязательно к нему вернемся, т.к. тема эта важная!

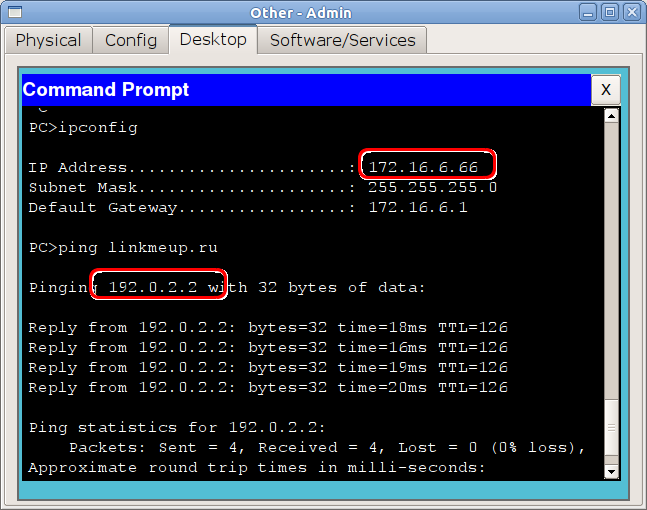

Проверяем тем временем доступ с ПК админа:

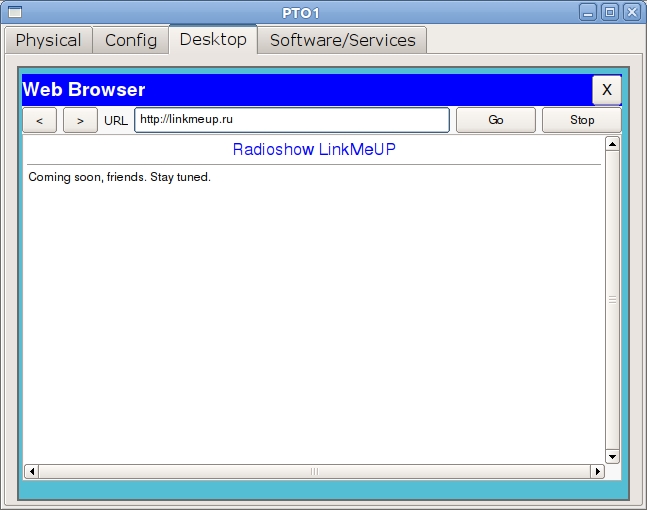

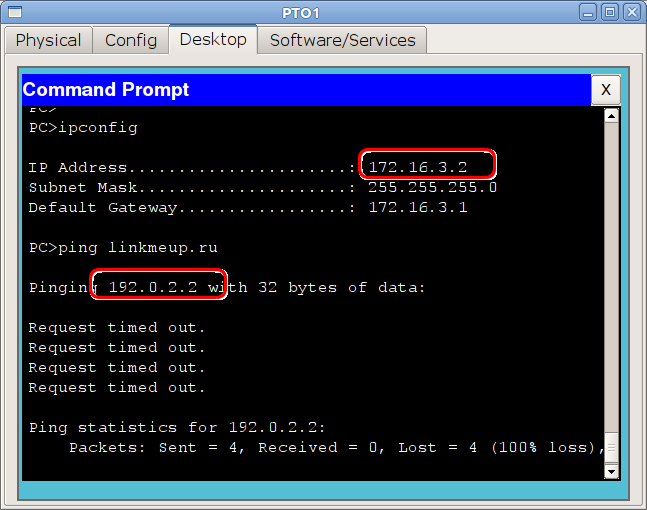

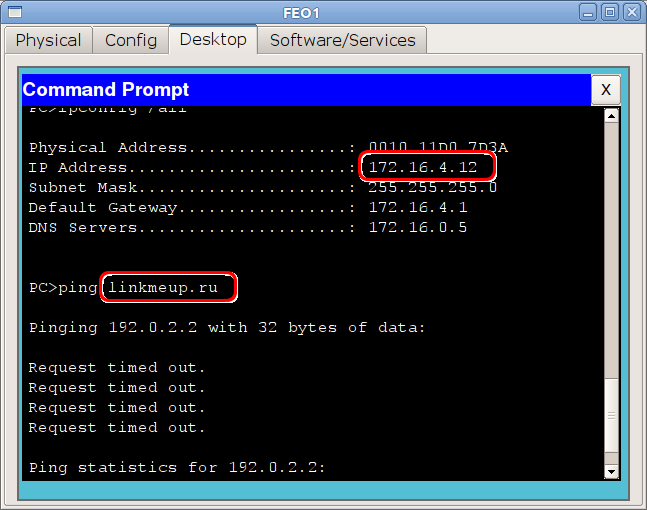

ПТОшникам доступен только сайт и то исключительно по вебу, на 80-ый порт.

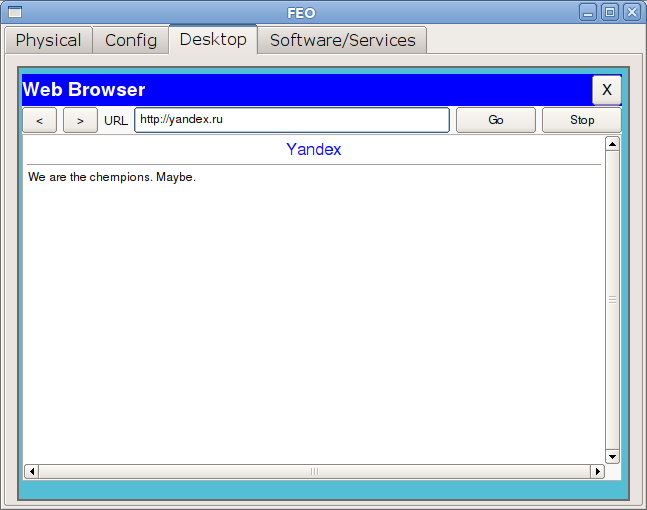

Из сети ФЭО в интернеты ходит только директор (IP 4.123):

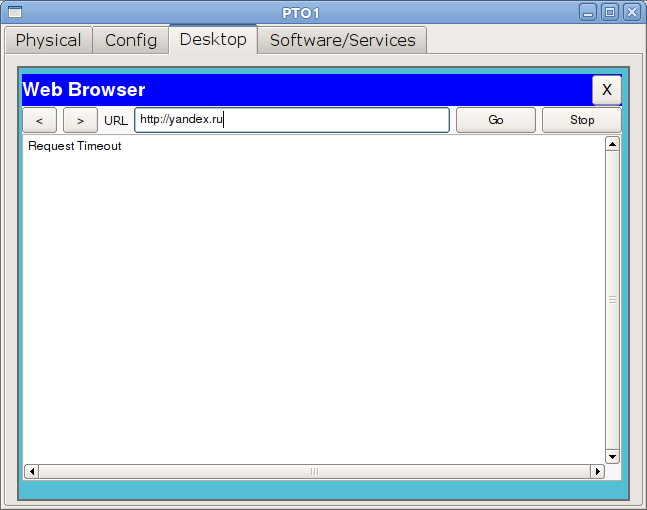

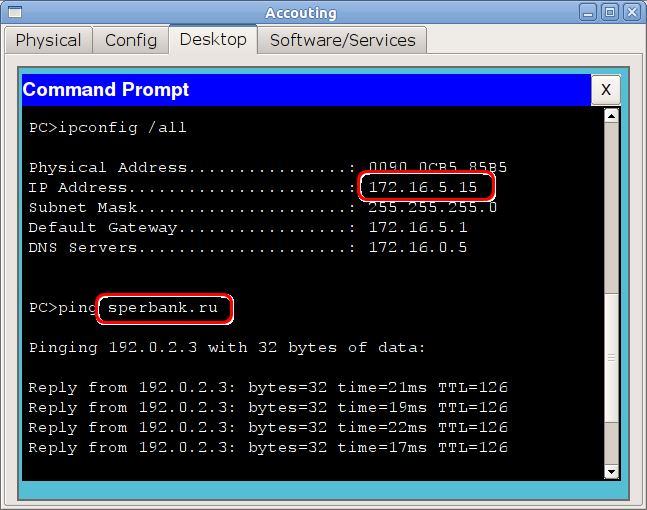

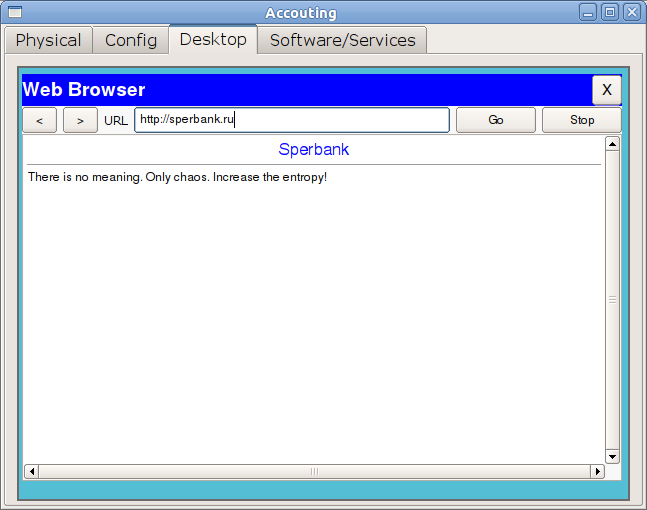

Компьютерам бухгалтерии доступны только сайты клиентских банков. Но пермиты даны на IP в целом, поэтому доступны, например, еще и пинги.

7. Cервера.

Из самого очевидного здесь нужно настроить проброс портов для обращения к ним извне.

а) Веб-сервер.

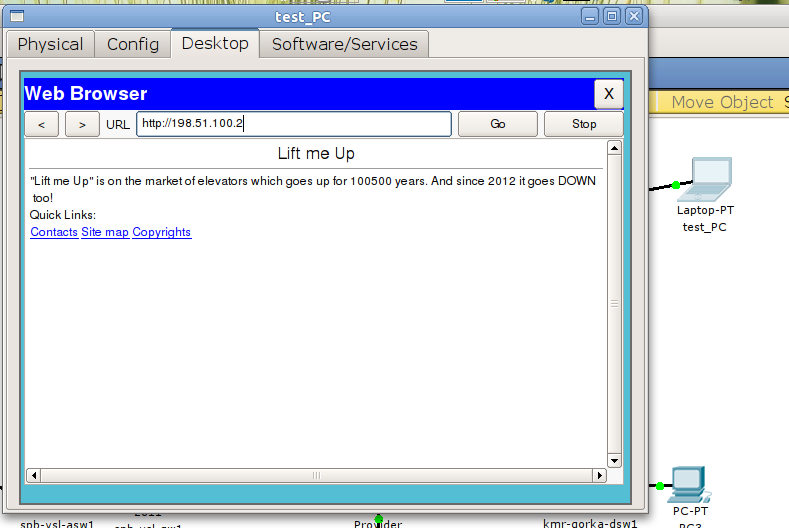

msk-arbat-gw1(config)# ip nat inside source static tcp 172.16.0.2 80 198.51.100.2 80Осуществим проверку с тестового ПК 192.0.2.7, только сразу ничего не заработает, т.к. на msk-arbat-gw1 у нас не настроен соответствующий интерфейс:

msk-arbat-gw1(config)# int fa0/0.3

msk-arbat-gw1(config-subif)# ip nat inside Проверяем доступность.

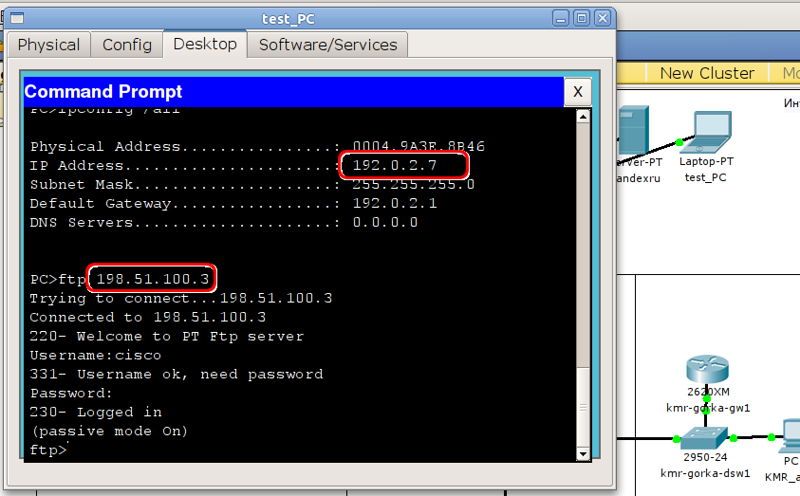

б) Файловый сервер.

По сути FTP? Значит так:

msk-arbat-gw1(config)# ip nat inside source static tcp 172.16.0.3 20 198.51.100.3 20

msk-arbat-gw1(config)# ip nat inside source static tcp 172.16.0.3 21 198.51.100.3 21Помните как мы в ACL Servers-out открывали 20 и 21 порт? Вот ради этого момента.

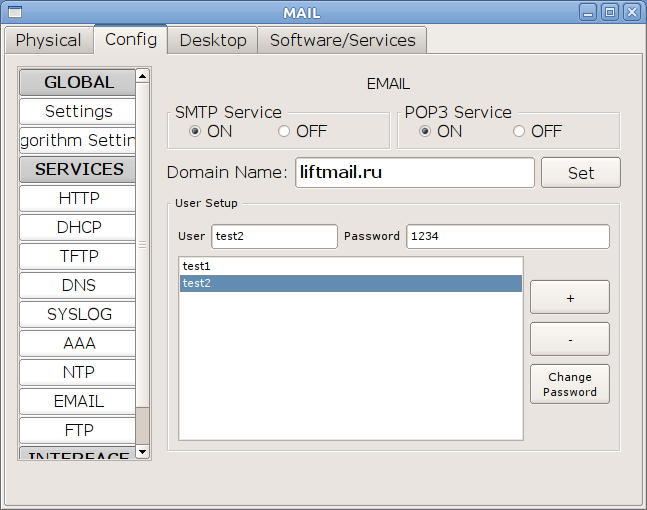

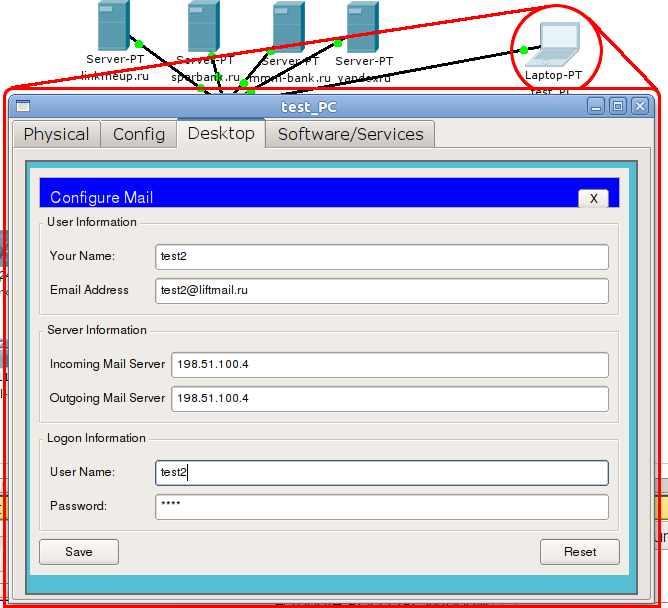

в) Почтовый сервер.

msk-arbat-gw1(config)# ip nat inside source static tcp 172.16.0.4 25 198.51.100.4 25

msk-arbat-gw1(config)# ip nat inside source static tcp 172.16.0.4 110 198.51.100.4 1108. Доступ по RDP к компьютерам админа и нашему.

Вот так:

msk-arbat-gw1(config)# ip nat inside source static tcp 172.16.6.61 3389 198.51.100.10 3389

msk-arbat-gw1(config)# ip nat inside source static tcp 172.16.6.66 3389 198.51.100.10 3398Примечание по безопасности! Скорее всего ваше натирующее устройство будет смотреть портом с настройкой ip nat outside наружу в Интернеты. Логично, что на данный интерфейс требуется накидать ACL с запретами и разрешениями. Сейчас уж не будем на этом останавливаться, но для вашей же безопасности это следует сделать.

Бонус. Знакомство с PBR.

Policy Based Routing.

Policy Based Routing.

Создаем маршрут по-умолчанию.

ip route 0.0.0.0 0.0.0.0 10.0.1.1АЦЛкой фильтруем трафик из сети 192.168.2.0/24

access-list 101 permit ip 192.168.2.0 0.0.0.255 anyТеперь нужно создать карту маршрутов (route map). В ней укажем, что пакетам из сети 192.168.2.0/24 следует назначать в качестве next hop 10.0.2.1 (вместо 10.0.1.1).

route-map CLIENT permit 5

match ip address 101

set ip next-hop 10.0.2.1Вешаем карту на интерфейс:

ip policy route-map CLIENTЭто простейший пример применения PBR. Позже постараюсь раскрыть это шире.

И коротко затронем rate-limit. К примеру, ограничим скорость для сети 192.168.1.0/24 до 1.5 Мб/с, а для 192.168.2.0/24 до 64 кб/с.

Для этого на 10.0.1.1 нужно прописать следующее:

Router(config)# access-list 100 permit ip 192.168.1.0 0.0.0.255 any

Router(config)# access-list 101 permit ip 192.168.2.0 0.0.0.255 any

Router(config)# interface fa0/0

Router(config-if)# rate-limit output access-group 100 1544000 64000 64000 conform-action transmit exceed-action drop

Router(config-if)# rate-limit output access-group 101 64000 16000 16000 conform-action transmit exceed-action drop