Маршрутизаторы Mikrotik. Мелочи. Проброс порта.

В этой очень короткой статье познакомимся именно с принципом "попадания" извне на некое устройство в сети роутера.

Имеется вполне себе реальная задача. Есть маршрутизатор линейки CCR за которым висит ряд управляемых свичей. Мы хотим при обращении на определенный порт роутера переадресовываться на конкретный IP в сети для управления извне свичами не имеющими белых айпи и находящихся во внутренней сетке.

Данная настройка позволяет при обращении на определенный порт вроде 95.215.100.75:8890 попасть на хост за роутером. Рассмотрим настройки.

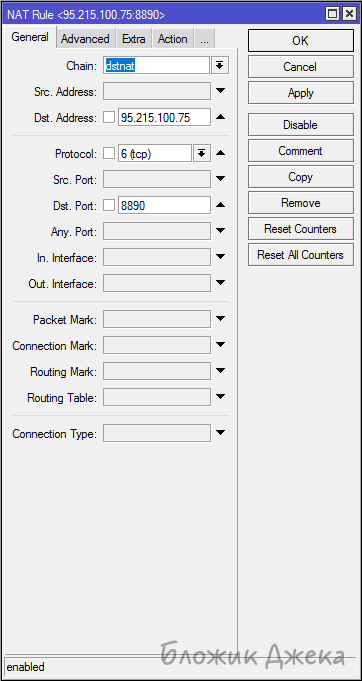

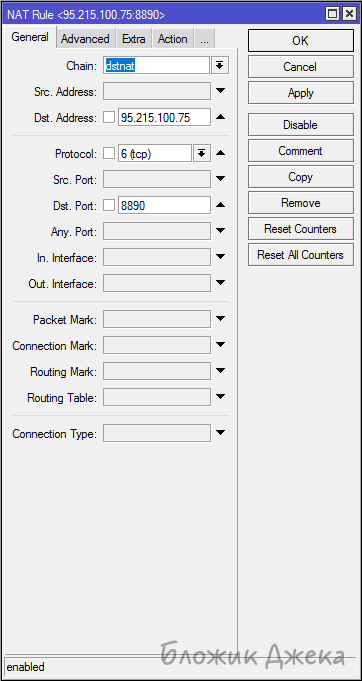

Идем в меню IP > Firewall > NAT и создаем там новое правило. Так выглядит настройка во вкладке General:

Указываем логику dstnat и IP назначения, которым будет адрес внешнего интерфейса маршрутизатора. Далее говорим по какому протоколу это будет работать (скорее всего это будет TCP) и какой порт мы задействуем.

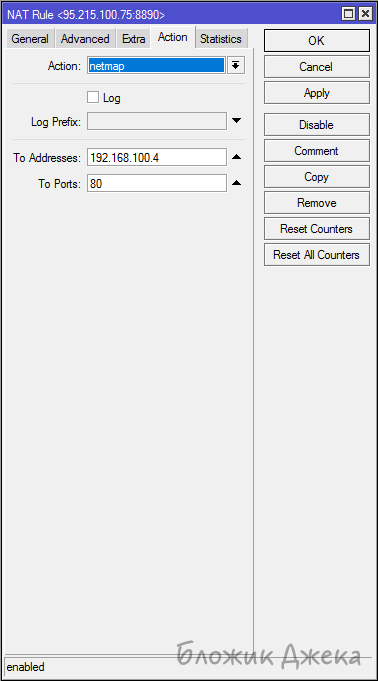

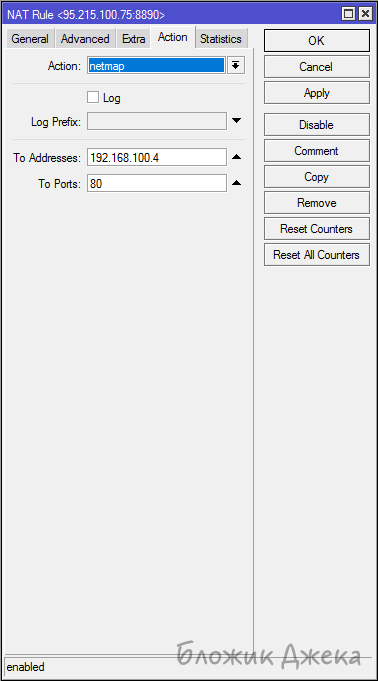

И остается настроить вкладку Action:

Выбираем действие netmap и ссылаемся на нужный нам IP внутренней сети. Чтобы правило не перестало работать, IP должен быть статическим. Ну, и указываем, на какой порт долбиться. Собственно, вот и вся настройка.

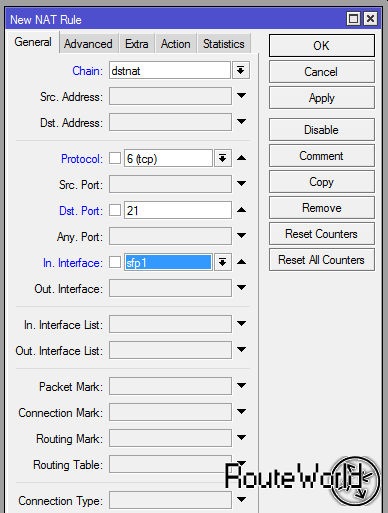

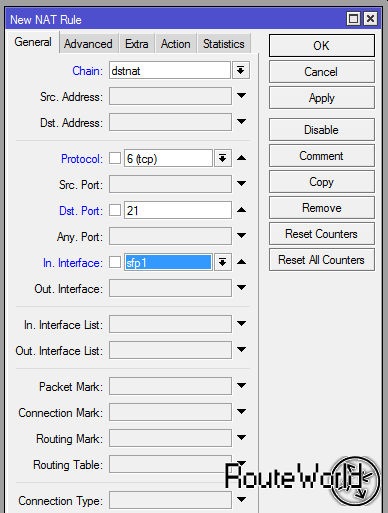

Есть второй вариант реализации правила NAT для проброса порта, и будет выглядеть он следующим образом:

То есть всё также выбираем цепочку dstnat, указываем нужный протокол и порт назначения, а также интерфейс с которого мы ожидаем увидеть пакетики подпадающие под правило. Ну, а вкладка Action настраивается всё также.

Разница, как можно заметить, в том, что в первом рассматриваемом нами случае критерием для выбора пакетика будет destination address, который тождественен IP-адресу внешнего интерфейса роутера, а также нужный нам порт назначения. Во втором случае правило несколько более универсально, ведь его не придется редактировать в случае изменения внешнего айпишника - оно просто продолжит свою работу.

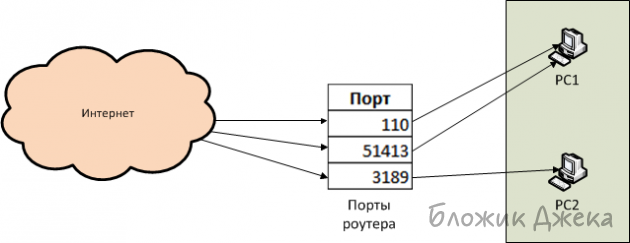

Схематическая картинка по теме.

Имеется вполне себе реальная задача. Есть маршрутизатор линейки CCR за которым висит ряд управляемых свичей. Мы хотим при обращении на определенный порт роутера переадресовываться на конкретный IP в сети для управления извне свичами не имеющими белых айпи и находящихся во внутренней сетке.

Данная настройка позволяет при обращении на определенный порт вроде 95.215.100.75:8890 попасть на хост за роутером. Рассмотрим настройки.

Идем в меню IP > Firewall > NAT и создаем там новое правило. Так выглядит настройка во вкладке General:

Указываем логику dstnat и IP назначения, которым будет адрес внешнего интерфейса маршрутизатора. Далее говорим по какому протоколу это будет работать (скорее всего это будет TCP) и какой порт мы задействуем.

И остается настроить вкладку Action:

Выбираем действие netmap и ссылаемся на нужный нам IP внутренней сети. Чтобы правило не перестало работать, IP должен быть статическим. Ну, и указываем, на какой порт долбиться. Собственно, вот и вся настройка.

--------------------------------------

Есть второй вариант реализации правила NAT для проброса порта, и будет выглядеть он следующим образом:

То есть всё также выбираем цепочку dstnat, указываем нужный протокол и порт назначения, а также интерфейс с которого мы ожидаем увидеть пакетики подпадающие под правило. Ну, а вкладка Action настраивается всё также.

Разница, как можно заметить, в том, что в первом рассматриваемом нами случае критерием для выбора пакетика будет destination address, который тождественен IP-адресу внешнего интерфейса роутера, а также нужный нам порт назначения. Во втором случае правило несколько более универсально, ведь его не придется редактировать в случае изменения внешнего айпишника - оно просто продолжит свою работу.