Роутеры ZyXel. Блокировка определенного веб-ресурса.

Имеем простейшую инженерную задачу. Имеется домашняя сеть, в которой требуется заблокировать доступ к определенному веб-сайту. Как это сделать? Да, чуть раньше это уже обсуждалось, но повторение - мать учения, к тому же сейчас мы рассмотрим нюансы, связанные с подобной блокировкой.

Заблокируем доступ к конкретному веб-сайту из локальной сети роутера, при этом оперируя его IP-адресом/адресами, т.к. в интерфейсе межсетевого экрана нельзя использовать веб-адреса. Не забывайте, что у сайта может быть не один IP-адрес, и в таком случае блокировать их нужно все.

Узнать IP просто, воспользуемся стандартной утилитой Windows - nslookup и посмотрим во что резолвится instagram.com:

Как видим, IP у него куча, и заблокировать нужно будет все.

Хорошо, приготовления закончены, теперь приступаем к прописыванию правил.

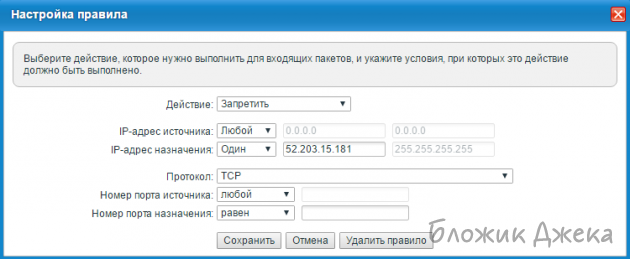

Важно! Создаваемые в межсетевом экране правила действуют для входящих сетевых пакетов. Поэтому созданное в данном примере правило будет блокировать пакеты с IP-адресом назначения 52.203.15.181, соответственно, правило это нужно добавить для локальной сети Home network, для которой он будет являться destination address.

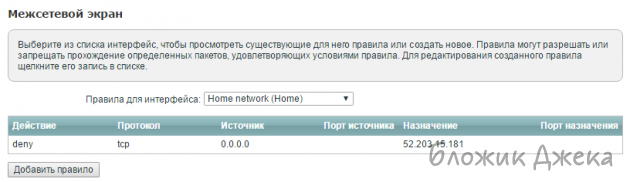

Свеже созданное правило будет выглядеть так:

Теперь пакет, назначенный для блокируемой сети будет отброшен (drop) на входе в LAN-интерфейс роутера.

Примечание. Некоторые сайты помимо доступа по стандартному http-протоколу имеют возможность доступа по шифрованному https.

Реализация блокировки по данному протоколу в роутерах ZyXel реализована таким образом, что заблокировать доступ только к конкретному сайту не получится. В межсетевом экране можно заблокировать только весь шифрованный https-трафик, что закроет доступ ко всем сайтам вида https://...

Делается это запретом порта TCP/443, который по-умолчанию использует протокол https.

Теперь давайте рассмотрим частный случай блокировки сайтов.

Пример создания фильтра для ограничения доступа к сайту при условии резервирования связи. Это может быть удобно в случае высокой стоимости трафика в резервном канале, по причине более низкой пропускной способности, либо в силу иных обстоятельств.

При создании в веб-конфигураторе запрещающего правила межсетевого экрана для подключенного к провайдеру интерфейса с IP-адресом источника, равным IP-адресу сайта, оно не приведет к блокированию доступа к этому сайту.

Так происходит потому, что правила межсетевого экрана (Firewall) в интернет-центре обрабатываются не по-пакетно, а сессиями. Таким образом, созданное правило могло бы заблокировать передачу трафика от сайта к пользователю, но поскольку в большинстве сценариев пользователь обращается к ресурсу сайта первым, инициируя этим создание сессии, ответ от сайта будет проходить уже в рамках этой сессии. Правило входящего фильтра не сможет быть задействовано, и, следовательно, не приведет к блокированию доступа.

Ограничение привязки правил фильтрации к входящему трафику отсутствует при управлении устройством через интерфейс командной строки (CLI).

Пусть требуется заблокировать доступ к сайту с адресом 52.203.15.181 для хостов из Домашней сети, когда доступ в Интернет осуществляется через USB-модем на интерфейсе UsbModem0.

Для этого, в командной строке интернет-центра следует выполнить команды:

Создание списка контроля доступа:

Включение в созданный список правила фильтрации пакетов от хостов в Домашней сети 192.168.1.0/24 к адресу 52.203.15.181

Включение созданного списка на интерфейсе модема в исходящее направление

Сохранение конфигурации

На этом по данному частному случаю всё. Продолжим разбираться с Межсетевым экраном в следующей статьей.

Заблокируем доступ к конкретному веб-сайту из локальной сети роутера, при этом оперируя его IP-адресом/адресами, т.к. в интерфейсе межсетевого экрана нельзя использовать веб-адреса. Не забывайте, что у сайта может быть не один IP-адрес, и в таком случае блокировать их нужно все.

Узнать IP просто, воспользуемся стандартной утилитой Windows - nslookup и посмотрим во что резолвится instagram.com:

52.203.15.181

52.5.184.67

54.164.125.83

52.5.246.82

52.72.241.60

52.203.67.1

54.173.235.168

52.6.78.237Как видим, IP у него куча, и заблокировать нужно будет все.

Хорошо, приготовления закончены, теперь приступаем к прописыванию правил.

Важно! Создаваемые в межсетевом экране правила действуют для входящих сетевых пакетов. Поэтому созданное в данном примере правило будет блокировать пакеты с IP-адресом назначения 52.203.15.181, соответственно, правило это нужно добавить для локальной сети Home network, для которой он будет являться destination address.

Свеже созданное правило будет выглядеть так:

Теперь пакет, назначенный для блокируемой сети будет отброшен (drop) на входе в LAN-интерфейс роутера.

Примечание. Некоторые сайты помимо доступа по стандартному http-протоколу имеют возможность доступа по шифрованному https.

Цитата: Минутка ботаника

Протокол https — это расширение протокола http, поддерживающее шифрование. Протокол https применяет криптографический протокол TLS (Transport Layer Security) или SSL (Secure Sockets Layer). Данные, передаваемые по протоколу https, "упаковываются" в протокол TLS или SSL, обеспечивая защиту данных.

Реализация блокировки по данному протоколу в роутерах ZyXel реализована таким образом, что заблокировать доступ только к конкретному сайту не получится. В межсетевом экране можно заблокировать только весь шифрованный https-трафик, что закроет доступ ко всем сайтам вида https://...

Делается это запретом порта TCP/443, который по-умолчанию использует протокол https.

Теперь давайте рассмотрим частный случай блокировки сайтов.

Пример создания фильтра для ограничения доступа к сайту при условии резервирования связи. Это может быть удобно в случае высокой стоимости трафика в резервном канале, по причине более низкой пропускной способности, либо в силу иных обстоятельств.

При создании в веб-конфигураторе запрещающего правила межсетевого экрана для подключенного к провайдеру интерфейса с IP-адресом источника, равным IP-адресу сайта, оно не приведет к блокированию доступа к этому сайту.

Так происходит потому, что правила межсетевого экрана (Firewall) в интернет-центре обрабатываются не по-пакетно, а сессиями. Таким образом, созданное правило могло бы заблокировать передачу трафика от сайта к пользователю, но поскольку в большинстве сценариев пользователь обращается к ресурсу сайта первым, инициируя этим создание сессии, ответ от сайта будет проходить уже в рамках этой сессии. Правило входящего фильтра не сможет быть задействовано, и, следовательно, не приведет к блокированию доступа.

Ограничение привязки правил фильтрации к входящему трафику отсутствует при управлении устройством через интерфейс командной строки (CLI).

Пусть требуется заблокировать доступ к сайту с адресом 52.203.15.181 для хостов из Домашней сети, когда доступ в Интернет осуществляется через USB-модем на интерфейсе UsbModem0.

Для этого, в командной строке интернет-центра следует выполнить команды:

Создание списка контроля доступа:

(config)>access-list _WEBADMIN_UsbModem0Включение в созданный список правила фильтрации пакетов от хостов в Домашней сети 192.168.1.0/24 к адресу 52.203.15.181

(config-acl)>deny tcp 192.168.1.0 255.255.255.0 52.203.15.181 255.255.255.255

(config-acl)>exitВключение созданного списка на интерфейсе модема в исходящее направление

(config)>interface UsbModem0

(config-if)>ip access-group _WEBADMIN_UsbModem0 out

(config-if)>exitСохранение конфигурации

(config)>system config-saveНа этом по данному частному случаю всё. Продолжим разбираться с Межсетевым экраном в следующей статьей.